Contenus

Dans cet article, je vais vous décrire pourquoi et comment activer le changement régulier de mot de passe.

Changement régulier de mot de passe, pourquoi?

Le changement régulier de mot de passe ajoute un niveau de sécurité à votre ordinateur ou serveur.

Effectivement, si votre mot de passe

- est complexe

(plus d’information en suivant ce lien) - est changé régulièrement

(l’intervalle est plus court que le temps nécessaire pour le retrouver même avec les meilleurs outils)

Dans ces conditions, ça devient très (très) compliqué de trouver votre mot de passe.

Après il faut pas tomber dans la paranoia et changer de mot de passe toutes les 5 minutes ;-).

Malheureusement, le changement régulier de mot de passe n’est pas activé par défaut.

Étant donné que par nature l’être humain est fainéant, sans obligation, il ne changera jamais son mot de passe.

Comment activer le changement régulier de mot de passe

Je vous rassure tout de suite la manipulation est très simple, elle vous prendra moins de deux minutes !

La stratégie d’expiration des mots de passe se configure dans le fichier:

/etc/login.defsIl nous faut donc éditer ce fichier avec notre éditeur favori:

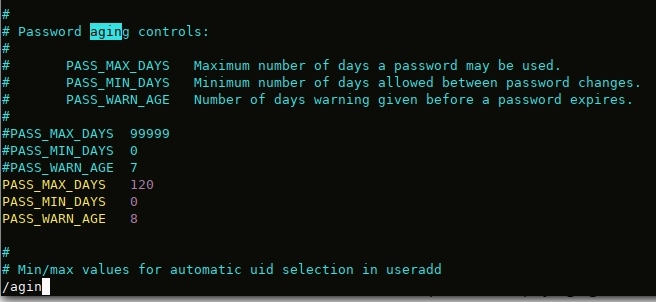

$ sudo vim /etc/login.defsIl faut ensuite chercher dans le fichier la section « Password aging controls » dans laquelle on peut définir 3 paramètres

- PASS_MAX_DAYS

renseigne le nombre de jours maximum le mot de passe est valide - PASS_MIN_DAYS

renseigne le nombre de jours minimum entre deux changement de mot de passe - PASS_WARN_AGE

renseigne le nombre de jours le système montrera un message d’avertissement à l’utilisateur avant l’expiration de son mot de passe

Premièrement, il faut dé-commenter et donner des valeurs à ces paramètres.

Par exemple, sur l’image ci-dessus, j’ai utilisé les valeurs suivantes: 120-0-8.

C’est-à-dire que

- les mots de passe expirent après 120 jours (PASS_MAX_DAYS 120)

- l’utilisateur peut changer plusieurs fois par jour de mot de passe (PASS_MIN_DAYS 0)

- le système montre un avertissement 8 jours avant l’expiration du mot de passe (PASS_WARN_AGE 8)

Ceci n’est qu’un exemple, vous pouvez ajuster les valeurs à votre guise.

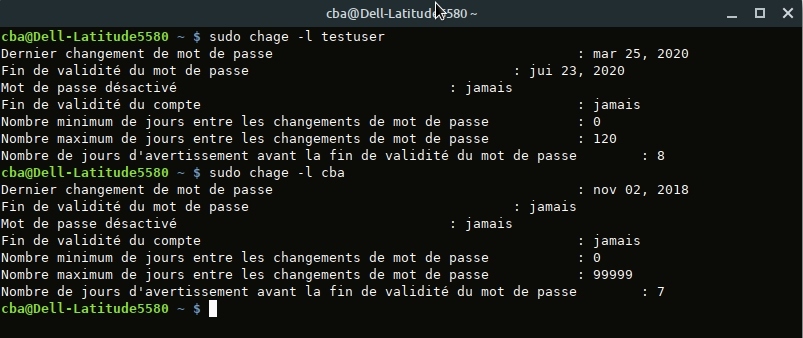

A première vue, on pourrait considérer que la configuration est terminée.

Cependant, cette configuration ne s’applique qu’aux nouveaux utilisateurs.

En effet sur l’image ci-dessus, on remarque que la stratégie n’est appliquée qu’à l’utilisateur « testuser » et pas à l’utilisateur « cba ».

Utilisateurs existants

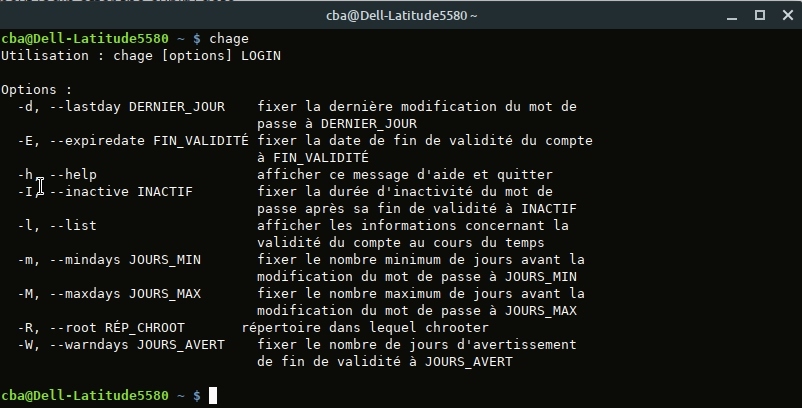

Afin d’appliquer ces changements aux utilisateurs existants, il faut utiliser la commande chage. Vous trouverez les différentes options juste en lançant la commande « chage » ou vous pouvez vous référez à cette page.

$ sudo chage [-M maxdays] [-m mindays] [-W warndays] userEn ce qui nous concerne, si je veux appliquer la stratégie à l’utilisateur « cba », je vais utiliser la commande

$ sudo chage -M 120 -m 0 -W 8 cbaDe plus, si je ne veux pas devoir changer de mot de passe lors de ma prochaine connexion, j’utilise -d pour fixer la date de dernier changement à aujourd’hui (2020-03-28)

$ sudo chage -M 120 -m 0 -W 8 -d "2020-03-28" cbaMalheureusement cette commande doit être répétée pour tous les comptes existants.. Selon le nombre d’utilisateur, un petit script est le bienvenu.

Mot de passe expiré

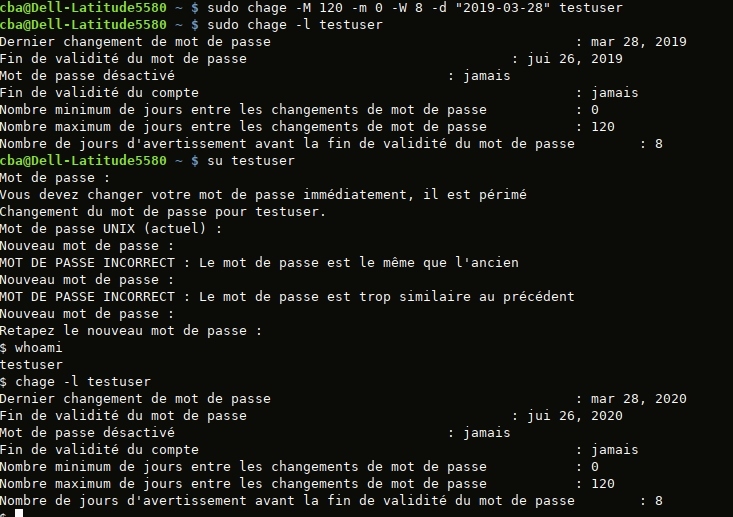

Lorsque le mot de passe n’est plus valide, le système vous demande un nouveau mot de passe.

Pour illustrer, forçons la date du dernier changement à l’année dernière (28 mars 2019).

Conformément à ce qu’on attendait, le système demande un nouveau mot de passe et met à jour la date d’expiration du mot de passe.

De même, on remarque que notre stratégie de mots de passe complexe est également appliquée.

Message d’avertissement

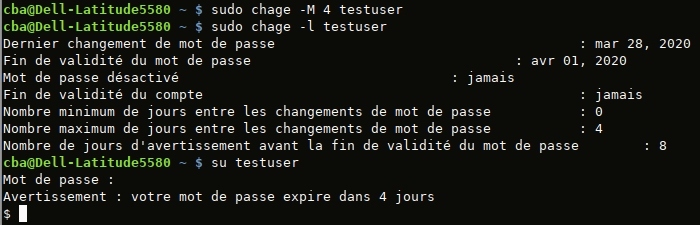

Notre stratégie prévoit également un message d’avertissement 8 jours avant la date d’expiration du mot de passe.

Pour tester cette situation le plus rapide est de faire en sorte que notre mot de passe expire en moins de 8 jours (par exemple 4):

Conclusion

Pour conclure, vous devriez maintenant avoir mis en place une stratégie de changement régulier de mot de passe.